¿Qué es el phishing? Siete consejos para evitar estos ataques

( tiempo de lectura: 4 min. )

- Volver al blog

- Latest

El objetivo de los ataques de phishing es obtener información confidencial de forma accidental, permitir el acceso a una red o descargar malware.

Dado que la puerta de enlace segura no puede inspeccionar los datos cifrados, permite que pase todo, incluido código malicioso.

Un ejemplo de un ataque de phishing sofisticado y moderno es el uso de nombres de dominio mal escritos, algo que en la realidad es bastante sencillo. Los delincuentes configuran una web haciéndose pasar, por ejemplo, por Adobe, pero su dirección web utiliza el carácter latino «ḅ» en lugar de la «b» normal, por lo que obtienes «adoḅe.com» (atención al punto debajo de la «b»).

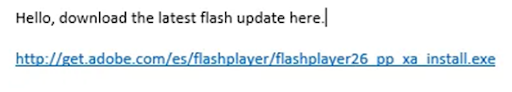

A partir de ahí, el atacante puede convertir «adoḅe.com» en un sitio HTTPS y crear numerosas subpáginas. Un sitio como «get.adoḅe.com» podría ser creado y enviado por correo electrónico a las cuentas objetivo como un enlace. Y, por supuesto, los enlaces tienen un subrayado que oculta el carácter falso, lo que significa que el enlace parece 100% legítimo. Como se muestra en el ejemplo a continuación, el punto debajo de la «b» no se puede ver porque el subrayado del hipervínculo lo ha cubierto:

Este es solo un ejemplo, y hay muchas formas en que pueden ocurrir los ataques de phishing. Sin embargo, existen medidas prácticas para combatir los ataques de phishing y mitigar el riesgo:

- Forme a sus empleados sobre cómo pueden identificar correos electrónicos maliciosos y qué hacer con ellos. Realice simulaciones de campañas de phishing y pruebas contra el mismo.

- Asegúrese de que los empleados utilicen contraseñas fuertes y únicas para sus cuentas de trabajo, y comunique que las contraseñas para las cuentas de la empresa deben ser diferentes de las de sus cuentas personales de correo electrónico.

- Utilice la autenticación multifactor (MFA) para reducir el riesgo de robo de cuentas.

- Eduque al personal sobre los riesgos relativos a las redes sociales. Anímelos a no publicar información relacionada con el trabajo en plataformas públicas de redes sociales que pueda ser utilizada para identificar a su empleador, su cargo y responsabilidades, etc., y utilizada para un ataque de phishing dirigido.

- Instale una puerta de enlace de correo electrónico segura con filtrado antispam, antimalware y basado en políticas. Esto también podría incluir SPF (Sender Policy Framework), DMARC (Autenticación de mensajes basada en dominios, informes y conformidad) y DKIM (Correo identificado con claves de dominio), así como detección de anomalías en correos electrónicos entrantes y salientes.

- Si tiene alguna duda sobre un correo electrónico o sospecha de los enlaces, informe de inmediato a su equipo de seguridad. Ellos pueden verificar el correo electrónico y abrir cualquier enlace o sitio sospechoso en un entorno de pruebas. Luego le dirán si el correo electrónico es legítimo.

- Revise las medidas de mitigación y asegúrese de que las actualizaciones del sistema se realicen periódicamente.

El phishing puede llevarse a cabo a través de correo electrónico, mensajes de texto, redes sociales o por teléfono. Es crucial estar atento e bien informado para prevenirlos. El equipo de Ebury está aquí para ayudar a nuestros clientes a implementar las mejores prácticas para proteger su información confidencial.

📩 Si necesita consejos sobre problemas relacionados con fraudes, contáctenos en [email protected].